El pasado 7 de noviembre, en nuestro webinar “Navegando seguro: una ruta hacia la ciberresiliencia empresarial“, tuvimos el privilegio de contar con David Pereira, experto en ciberseguridad, como speaker invitado. Durante la sesión, exploramos temas clave como el panorama actual de la ciberseguridad, tendencias emergentes para 2024-2025 y vectores de ataque en constante evolución.

Hoy, hemos condensado los puntos más relevantes en este blog para que tanto quienes nos acompañaron en el webinar como quienes no pudieron hacerlo puedan incorporar estos aprendizajes en su estrategia de ciberseguridad.

David comenzó su intervención destacando cómo el cibercrimen ha dejado de ser un problema técnico aislado para convertirse en una de las mayores amenazas a nivel global. En un mundo cada vez más interconectado, las vulnerabilidades digitales se han multiplicado, afectando a gobiernos, empresas y personas. El panorama actual nos exige un replanteamiento de estrategias: no solo para prevenir ataques, sino para responder y recuperarse de ellos de manera efectiva.

El ciberespacio: un campo de batalla en constante evolución

En los últimos años, el ciberespacio ha evolucionado rápidamente hasta convertirse en un escenario de conflictos continuos. Los ataques ya no son esporádicos ni rudimentarios; ahora son sofisticados, dirigidos y persisten en el tiempo. Las organizaciones y los usuarios enfrentan amenazas cada vez más complejas, provenientes de actores con acceso a recursos avanzados.

Los atacantes han adoptado tácticas sigilosas, concentrándose en puntos críticos de las infraestructuras digitales. Aprovechan los avances tecnológicos, como la inteligencia artificial, y explotan vulnerabilidades emergentes para maximizar el impacto de sus operaciones.

Noticias recientes que ilustran la gravedad del problema

La creciente sofisticación y frecuencia de los ciberataques en todo el mundo evidencia la gravedad de las amenazas cibernéticas a las que nos enfrentamos. Un claro ejemplo es el caso del grupo hacktivista Anonymous Sudan, responsable de más de 35,000 ataques DDoS contra hospitales en Estados Unidos, Dinamarca, Suecia e India. En uno de los incidentes más críticos, los ataques interrumpieron los servicios del sistema de salud Cedars-Sinai en Los Ángeles, obligando al desvío de pacientes y poniendo vidas en peligro. Además, este grupo atacó el sistema de alerta de misiles en Israel durante enfrentamientos armados, afectando la capacidad de respuesta en momentos cruciales.

Por otro lado, un informe reciente de Microsoft reveló que los usuarios de Windows enfrentan más de 600 millones de ciberataques diarios, desde ransomware hasta phishing. El impacto no se limita a los usuarios individuales; organizaciones y gobiernos también son víctimas frecuentes. Solo el sistema de salud de EE. UU. registró 389 ciberataques exitosos en el último año fiscal, ocasionando interrupciones en procedimientos médicos críticos.

Como si esto no fuera suficiente, el grupo Fancy Bear, vinculado a la inteligencia militar rusa, ha desarrollado una nueva táctica que utiliza verificaciones de CAPTCHA falsas para ejecutar comandos maliciosos en los sistemas de las víctimas. Aunque inicialmente este ataque se dirigió a trabajadores gubernamentales en Ucrania, su metodología podría ser replicada fácilmente en otros contextos, ampliando su alcance y peligro potencial.

Estas son solo tres de las muchas noticias que reflejan cómo los ciberataques están transformándose en una amenaza constante, poniendo en riesgo la seguridad de infraestructuras críticas, la estabilidad de gobiernos y la privacidad de millones de personas en todo el mundo.

El Accionar de un Adversario: La Estrategia del Kill Chain en Ciberseguridad

Durante el webinar, David Pereira, nos compartió un concepto clave para entender cómo los ciberdelincuentes planifican y ejecutan sus ataques: el modelo del Kill Chain. Este modelo describe las diferentes fases que atraviesa un atacante desde que comienza a planificar un ataque hasta que logra su objetivo.

- Reconocimiento: El atacante investiga y recopila información sobre la víctima, buscando vulnerabilidades mediante fuentes abiertas y escaneos de redes.

- Armamento: Se desarrolla la carga maliciosa (como malware o exploits) que explotará las vulnerabilidades encontradas.

- Entrega: La carga maliciosa es entregada a la víctima a través de diversos vectores como correos electrónicos con archivos adjuntos, enlaces maliciosos o USB infectados.

- Explotación: El malware o exploit ataca una vulnerabilidad en el sistema de la víctima, ejecutando código malicioso.

- Instalación: El malware se instala en el sistema comprometido, creando un punto de apoyo y asegurando acceso persistente.

- Comando y Control: El atacante establece comunicación con el sistema comprometido, controlándolo a distancia.

- Acciones sobre el Objetivo: El atacante lleva a cabo su objetivo final: robar datos, destruir información, deshabilitar sistemas o propagar el malware a otros dispositivos dentro de la red.

David nos explicó que, al comprender cada fase de este proceso, las organizaciones pueden anticiparse y protegerse de manera más efectiva. Este conocimiento es fundamental para desarrollar estrategias de defensa que interrumpan las acciones del atacante en las primeras fases del Kill Chain.

Principales tendencias en vectores de ataque

La sofisticación del cibercrimen no solo radica en las técnicas empleadas, sino también en los vectores de ataque que se explotan. A continuación, exploramos algunos de los más relevantes:

1. Phishing avanzado: El phishing, una técnica clásica, ha evolucionado drásticamente con la incorporación de inteligencia artificial. Hoy, los atacantes personalizan correos electrónicos y mensajes, aumentando las probabilidades de engañar a sus víctimas. Esto incluye el uso de datos recopilados previamente para crear mensajes altamente convincentes.

2. Malware indetectable: Los desarrolladores de malware han llevado sus habilidades al siguiente nivel al crear programas que evaden los sistemas tradicionales de detección. Utilizan técnicas como el cifrado avanzado, comportamientos polimórficos y operaciones en segundo plano que imitan procesos legítimos, dificultando su identificación incluso para soluciones avanzadas.

3. Ataques a la cadena de suministro: Este tipo de ataque se ha convertido en una tendencia alarmante. Los ciberdelincuentes explotan la confianza entre empresas y sus proveedores para infiltrarse en redes seguras. Un ejemplo reciente involucró a un proveedor de servicios de Bank of America, cuya brecha afectó a más de 30,000 clientes.

4. Ingeniería social: La ingeniería social sigue siendo una de las estrategias más efectivas. Los atacantes explotan las emociones humanas, como el miedo o la confianza, para obtener información sensible. Métodos como el smishing (mensajes SMS maliciosos) y el vishing (fraudes telefónicos) han ganado popularidad en los últimos años.

5. Deepfakes y clonación de voz: Los avances en inteligencia artificial han permitido la creación de deepfakes y voces clonadas con un grado de realismo asombroso. Estas tecnologías se utilizan para manipular identidades, falsificar comunicaciones y cometer fraudes financieros.

6. Compromiso de dispositivos IoT: La expansión del Internet de las Cosas (IoT) ha introducido millones de dispositivos conectados con poca o ninguna seguridad. Los ciberdelincuentes los utilizan como puertas de entrada a redes internas o para lanzar ataques de denegación de servicio (DDoS).

¿Por Qué Estamos Fallando en Ciberseguridad?

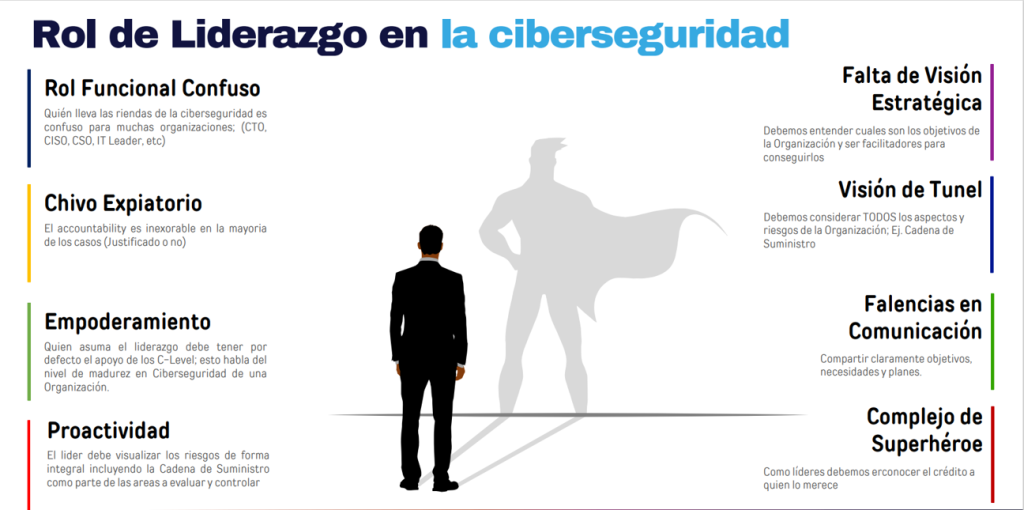

Uno de los mayores desafíos que enfrentan las organizaciones al abordar la ciberseguridad es la falta de claridad en cuanto al rol de liderazgo. En muchas empresas, la responsabilidad de la ciberseguridad se distribuye entre varias figuras como el CTO, CISO, CSO o el equipo de TI, lo que genera confusión sobre quién realmente lleva las riendas. Esta falta de liderazgo claro a menudo convierte a la ciberseguridad en el “chivo expiatorio” en momentos de crisis, donde el accountability (responsabilidad) recae, en la mayoría de los casos, de manera injustificada o desmedida. Es crucial que quien asuma el liderazgo cuente con el apoyo firme de los C-level, ya que esto refleja el nivel de madurez de la organización en términos de ciberseguridad.

El liderazgo efectivo en ciberseguridad no solo implica tomar decisiones, sino también ser proactivo. El líder debe tener una visión integral de los riesgos, incluyendo áreas como la cadena de suministro, y estar preparado para evaluar y controlar todos los aspectos del entorno. Además, la falta de una visión estratégica es otra de las razones por las cuales las empresas fallan en la protección de sus activos más valiosos. Es fundamental entender los objetivos generales de la organización y actuar como facilitadores para alcanzarlos. Una visión de túnel, centrada solo en áreas específicas, puede llevar a omitir riesgos significativos, como los que provienen de la cadena de suministro.

La comunicación también juega un papel esencial en este proceso. Debe ser clara y precisa, especialmente cuando se trata de compartir objetivos, necesidades y planes. Además, como líderes, debemos evitar el complejo de superhéroe, reconociendo y dando crédito a aquellos que contribuyen al éxito colectivo.

Por otro lado, muchas organizaciones no cuentan con evaluaciones de robustez adecuadas en ciberseguridad. Existen diversas herramientas y métodos que pueden ayudar a fortalecer la postura de seguridad, tales como las auditorías de cumplimiento (compliance), las pruebas de penetración, el ethical hacking, y el análisis de riesgos. Estas evaluaciones, en conjunto, proporcionan una visión clara del estado de la seguridad de la empresa y permiten implementar controles eficaces que protejan contra las amenazas más sofisticadas.

Conoce La madurez de la ciberseguridad: ¿Dónde está tu organización?

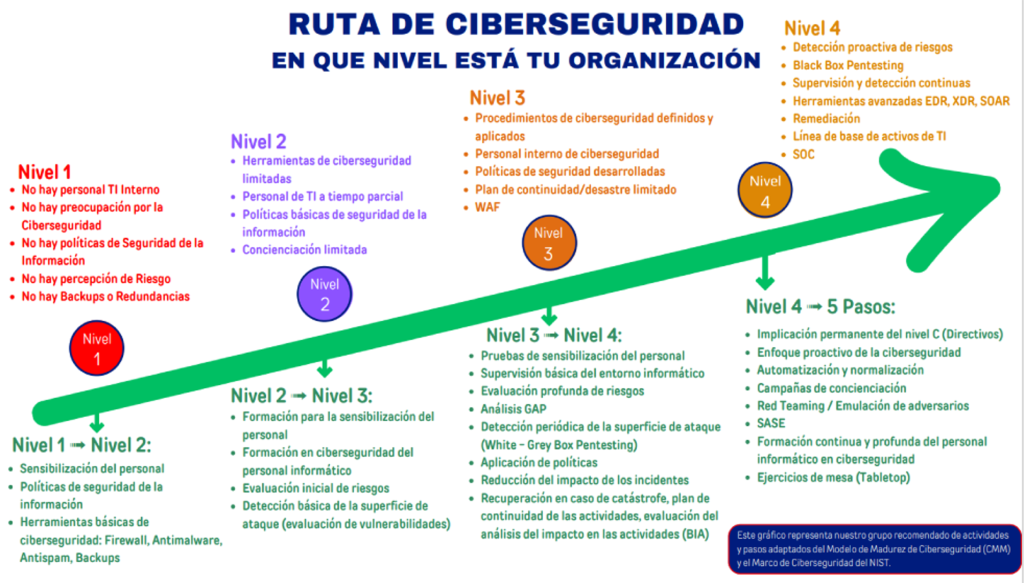

La ciberseguridad en las organizaciones varía según su nivel de madurez, recursos y estrategias implementadas. Identificar en qué nivel se encuentra tu empresa es fundamental para trazar una hoja de ruta clara hacia la mejora continua. Esta ruta se divide en cinco niveles, con transiciones clave entre ellos que fortalecen la postura de seguridad:

Nivel 1: En este nivel, la organización carece de personal interno de TI, no percibe la importancia de la ciberseguridad y carece de políticas o prácticas básicas, como backups o redundancias. El riesgo no se reconoce, lo que deja a la empresa completamente expuesta.

Transición de Nivel 1 a Nivel 2: El primer paso hacia la madurez es sensibilizar al personal sobre la importancia de la seguridad, implementar políticas iniciales de protección de la información y adoptar herramientas básicas como firewalls, antimalware, antispam y copias de seguridad.

Nivel 2: Aquí, las organizaciones cuentan con herramientas limitadas de ciberseguridad y, en algunos casos, personal de TI a tiempo parcial. Sin embargo, la concienciación y las políticas de seguridad siguen siendo básicas y requieren fortalecimiento.

Transición de Nivel 2 a Nivel 3: Este avance incluye formación en ciberseguridad para el personal técnico, capacitaciones para todo el equipo sobre la importancia de la seguridad, una evaluación inicial de riesgos y una detección básica de la superficie de ataque mediante evaluaciones de vulnerabilidades.

Nivel 3: En este nivel, la organización establece procedimientos definidos de ciberseguridad, cuenta con personal interno especializado y desarrolla un plan inicial de continuidad y recuperación ante desastres. También introduce herramientas como WAF (firewalls de aplicaciones web).

Transición de Nivel 3 a Nivel 4: Se realizan pruebas de concienciación para el personal, evaluaciones profundas de riesgos y análisis GAP para identificar brechas. La detección periódica de la superficie de ataque se vuelve una prioridad, y la organización empieza a aplicar políticas consistentes para reducir y recuperar el impacto de incidentes, además de desarrollar planes robustos de continuidad y recuperación ante desastres.

Nivel 4: Este nivel implica una supervisión y detección continua de riesgos, así como la adopción de herramientas avanzadas como EDR, XDR y SOAR. La organización establece una línea base de sus activos de TI, implementa remediaciones efectivas y puede contar con un SOC (Centro de Operaciones de Seguridad) activo.

Transición de Nivel 4 a Nivel 5: Se establece una implicación constante del nivel directivo (C-Level) en temas de ciberseguridad, y el enfoque pasa a ser proactivo, con la automatización de procesos, campañas regulares de concienciación y ejercicios avanzados como Red Teaming y TableTop. Además, se integran soluciones como SASE y se fomenta una formación continua y especializada para el personal.

Nivel 5: El nivel más alto de madurez se caracteriza por una ciberseguridad completamente integrada, con automatización avanzada, supervisión constante, detección proactiva y una estrategia alineada con los objetivos del negocio. Este nivel es el referente para organizaciones que buscan liderar en seguridad y resiliencia.

Identificar el nivel actual y las áreas de mejora es el primer paso para avanzar en esta ruta de ciberseguridad y proteger de manera integral a la organización frente a las amenazas actuales y futuras.

Ciberresiliencia: el futuro de la seguridad digital

Dado que detener todos los ataques es prácticamente imposible, las organizaciones deben centrarse en ciberresiliencia: la capacidad de anticiparse, resistir, responder y recuperarse de incidentes cibernéticos.

¿Qué implica la ciberresiliencia?

La ciberresiliencia no se limita a implementar herramientas de seguridad. Requiere un enfoque integral que abarque:

- Planificación estratégica: Diseñar planes de respuesta ante incidentes y continuidad del negocio.

- Cultura organizacional: Fomentar una mentalidad de seguridad en todos los niveles, desde el personal operativo hasta los directivos.

- Simulación de crisis: Realizar ejercicios regulares para preparar a la organización ante diferentes escenarios de ataque.

Tecnologías clave para la ciberresiliencia

- Sistemas de backup y recuperación: Garantizan la continuidad operativa ante un incidente.

- Gestión de identidades y accesos (IAM): Controlan quién accede a qué dentro de la organización.

- Sistemas de detección y respuesta a amenazas: Herramientas como EDR y XDR detectan anomalías en tiempo real.

Cambiar el enfoque: del control absoluto a la resiliencia

Aunque el sueño de eliminar por completo las amenazas cibernéticas es poco realista, las organizaciones pueden minimizar el impacto adoptando un enfoque resiliente. Esto incluye medidas como la supervisión constante de la cadena de suministro, simulaciones regulares y la implementación de políticas de gestión robustas.

Conclusión: hacia un futuro más seguro

El cibercrimen no desaparecerá, pero la preparación adecuada puede marcar la diferencia entre una interrupción temporal y un desastre total. La clave está en invertir no solo en herramientas tecnológicas, sino también en la educación, la planificación estratégica y la creación de una cultura organizacional sólida en ciberseguridad.

¿Tu organización está lista para enfrentar este desafío? El momento de actuar es ahora. La resiliencia comienza con el primer paso hacia la seguridad.

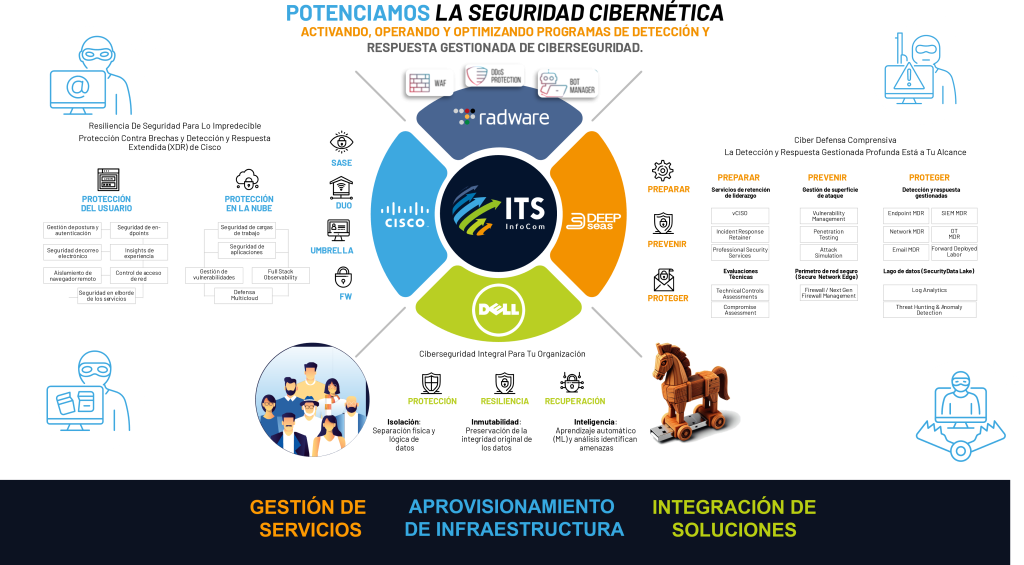

¿Cómo proteger tu organización de las amenazas cibernéticas?

En ITS InfoCom, ofrecemos soluciones de ciberseguridad 360° para blindar a tu empresa frente a las amenazas digitales. Descubre cómo podemos ayudarte a diseñar un roadmap tecnológico efectivo para 2025 y fortalecer la ciberresiliencia de tu organización.

👉 ¡Contáctanos para más información y demos personalizadas!